VPC Endpoint

VPC와 AWS서비스를 프라이빗 네트워크 연결을 하기 위한 서비스 (=> 외부 인터넷을 거치지 않는다)

즉 , VPC endpoint가 필요한 이유는 VPC와 AWS 서비스를 프라이빗하게 연결하기 위해서 필요하다.

프라이빗 연결이 필요하지 않다면 사용하지 않아도 되는 부분.

AWS 서비스는 public 한 공인 IP를 가지고 있는 AWS 서비스들이 있다.

ex) S3 , ColudWatch , Cloudfront , DynamoDB , API Gateway

위와 같은 서비스들은 퍼블릭한 서비스이기 떄문에 VPC 내부에서 S3와 같은 서비스에 연결하기 위해서는 외부 인터넷을 경유해야한다.

문제는 외부 인터넷을 경유할 때 데이터가 노출 될 수 있다는 점이다. => 많은 기업들은 이를 꺼려한다.

VPC endpoint는 VPC를 S3와 같은 서비스를 연결 시킬 때 외부 인터넷을 경유하지 않고 직접적으로 프라이빗한 연결을 만들어준다.

그러므로 인터넷을 거치지 않기 때문에 데이터 전송의 보안성을 강화시키고 ,

외부를 거치지 않기에 더 빠르게 접근 할 수 있다.

VPC endpoint는 같은 리전 내에서만 연결이 가능하다.

VPC Endpoint의 유형

게이트웨이 엔드포인트 (Gateway Endpoint)

- S3와 DynamoDB와 같은 특정 서비스에 사용.

- 라우팅 테이블에 엔드포인트를 추가하여 설정.

- VPC 1개당 Gateway endpoint 1개 생성(VPC내 모든 리소스가 해당 서비스로 접근할 수 있다.)

- 간단한 설정으로 트래픽이 프라이빗 네트워크를 통해 전달.

- 게이트웨이 엔드포인트는 VPC 내 모든 리소스가 이용할 수 있는 공용 경로에서 작동. (privateLink는 서브넷에서 작동.)

인터페이스 엔드포인트 (Interface Endpoint)

- AWS PrivateLink를 사용하여 VPC와 AWS 서비스들 간의 프라이빗 연결을 제공.

- Elastic Network Interface(ENI)를 생성하여 연결.

- 서비스들을 연결하려는 리소스가 배치된 서브넷에 프라이빗 IP 주소를 가진 ENI를 생성하고 ENI와 서비스와 연결하는 방식.

- 라우팅 테이블을 사용하지 않는다.

- 지원 서비스: 대부분의 AWS 서비스 (예: S3, DynamoDB 외 다양한 서비스).

- 서브넷에서 작동.(게이트웨이 엔드포인트는 VPC 내 모든 리소스가 이용할 수 있는 공용 경로에서 작동)

Elastic Network Interface(ENI)

EC2 인스턴스가 생성될 때 자동으로 생성되는 인터페이스,

EC2의 가상의 랜카드라고 생각할 수 있다.

랜카드: 컴퓨터를 네트워크에 연결하는 역할을 하는 부품.

특징IP주소와 MAC 주소를 가지고 있다.하나당 1개 이상의 프라이빗 IP 주소 부여가 가능하다.EC2는 반드시 하나이상의 ENI와 연결되어있다.EC2 생성시 primary ENI가 생성되어 연결된다.

실질적으로 ENI 가 EC2의 서브넷 위치와 보안 그룹 연결을 담당한다.

서브넷 안에 EC2를 둔다고 이미지화 하여 처음에 배우지만 ,

실제적으로는 서브넷 안에 EC2를 두는 것이 아닌 서브넷 안에 ENI를 두고 EC2와 연결시킨다.

EC2는 단지 같은 가용영역안에 있다.

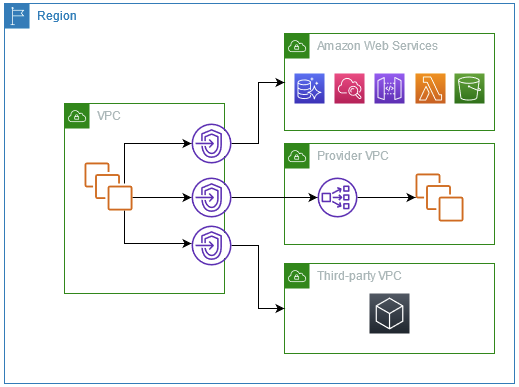

AWS PrivateLink 의 연결 대상

- VPC Endpoint로 자신의 AWS계정의 AWS 서비스에 연결

- VPC Endpoint로 다른 AWS 계정의 VPC 연결 (VPC 엔드포인트 서비스)

- VPC Endpoint로 AWS Marketplace 파트너 서비스에 연결

AWS - SAA

1. 어떤 애플리케이션이 프라이빗 서브넷에 있는 EC2 인스턴스에서 동작하고 있습니다.

애플리케이션은 VPC 엔드포인트를 통해 Amazon S3 버킷에 저장된 데이터에 접근합니다.

솔루션 아키텍트는 S3 버킷에 대한 접근을 VPC 엔드포인트로 제한하고, VPC 엔드포인트는 특정 S3 버킷에 대한 접근만 허용하고자 합니다.

이러한 요구 사항을 충족하는 방법은 무엇입니까? (2가지 선택)

- VPC 엔드포인트 정책에서 특정 EC2 인스턴스로부터의 통신만 허용한다.

- EC2의 보안 그룹에서 특정 VPC 엔드포인트로의 통신만 허용한다.

- VPC 엔드포인트 정책에서 특정 S3 버킷으로의 통신만 허용한다.

- S3의 ACL에서 특정 VPC 엔드포인트로부터의 통신만 허용한다.

- S3 버킷 정책에서 특정 VPC 엔드포인트로부터의 통신만 허용한다.

2. 한 회사가 Amazon EC2 인스턴스를 사용하여 하나의 VPC에서 고가용성 이미지 처리 애플리케이션을 운영하고 있습니다.

EC2 인스턴스는 여러 가용 영역(Availability Zone)에 걸쳐 여러 서브넷 안에서 실행됩니다.

이 EC2 인스턴스들은 서로 통신하지 않지만, Amazon S3에서 이미지를 다운로드하고 단일 NAT 게이트웨이를 통해 Amazon S3로 이미지를 업로드합니다.

회사는 데이터 전송 비용에 대해 우려하고 있습니다. 가장 비용 효율적으로 리전 간 데이터 전송 비용을 피할 수 있는 방법은 무엇입니까?

- 각 가용 영역에 NAT 게이트웨이를 생성합니다.

- NAT 게이트웨이를 NAT 인스턴스로 교체합니다.

- Amazon S3용 게이트웨이 VPC 엔드포인트를 배포합니다.

- EC2 인스턴스를 실행하기 위해 EC2 전용 호스트를 프로비저닝합니다.

3. 애플리케이션은 VPC의 Amazon EC2 인스턴스에서 실행됩니다.

애플리케이션은 Amazon S3 버킷에 저장된 로그를 처리합니다. EC2 인스턴스는 인터넷에 연결하지 않고도 S3 버킷에 액세스해야 합니다.

어떤 솔루션이 Amazon S3에 프라이빗 네트워크 연결을 제공할까요?

- A. S3 버킷에 대한 게이트웨이 VPC 엔드포인트를 생성합니다.

- B. 로그를 Amazon CloudWatch Logs로 스트리밍합니다. 로그를 S3 버킷으로 내보냅니다.

- C. S3 액세스를 허용하기 위해 Amazon EC2에 인스턴스 프로필을 생성합니다.

- D. S3 엔드포인트에 액세스하기 위한 개인 링크가 있는 Amazon API Gateway API를 생성합니다.

'Cloud > AWS' 카테고리의 다른 글

| 03.AWS EC2 (Elastic Compute Cloud) (0) | 2025.02.26 |

|---|---|

| 02. VPC(Virtual Private Cloud) (0) | 2025.02.24 |

| 01. AWS IAM (0) | 2025.02.23 |